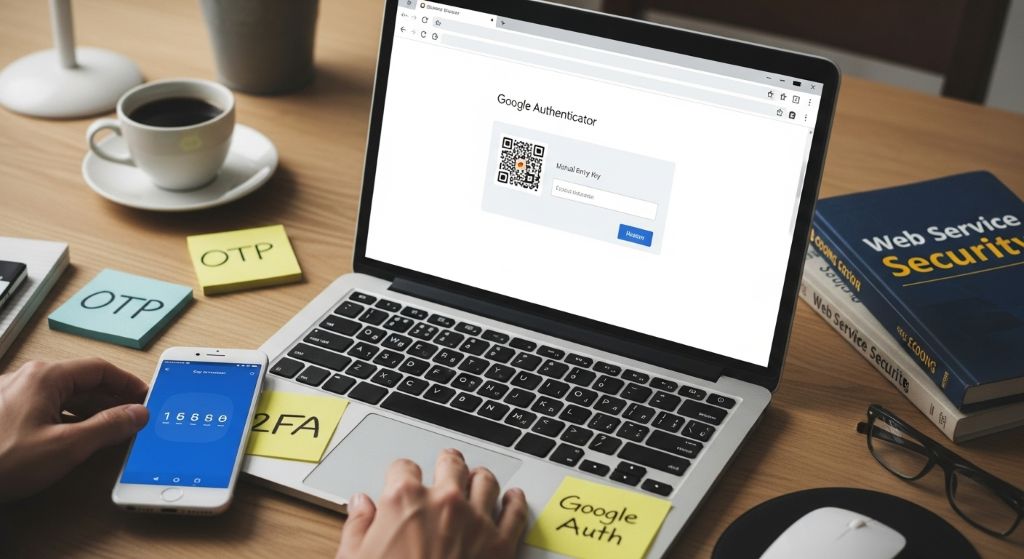

웹서비스에 구글 OTP(Authenticator)를 통한 2차 인증(2FA)을 적용하려면, 절차는 비교적 간단하며 비용 부담도 거의 없습니다. 아래에는 실제 구현 절차와 비용 관련 내용을 정리하였습니다.

구축 및 연동 절차

-

회원 로그인 시, 비밀번호 인증(1차 인증) 후 반드시 OTP 입력 단계(2차 인증)을 추가합니다.

-

백엔드에서는 사용자의 OTP secret(키)을 생성 후, QR코드(otpauth:// URL 형식)를 사용자에게 제공합니다. 사용자는 Google Authenticator 앱에서 QR코드를 스캔해 등록합니다.

-

로그인 처리 시, 사용자가 입력한 6자리 OTP코드와 서버가 secret을 기반으로 생성한 코드를 비교하여 일치하면 인증이 완료됩니다.

-

OTP 백업/복구를 위해 secret 저장 및 복구 로직도 신경 써야 합니다(분실 시 복구용 코드 제공).

-

다양한 라이브러리(PyOTP 등)를 이용해 서버에서 TOTP 방식으로 구현 가능합니다.

절차 요약 표

| 단계 | 설명 | 참고 |

|---|---|---|

| OTP secret 생성 | 회원 등록·설정 시 사용자 별 secret/key 생성. QR코드 등으로 제공. | |

| 앱 등록 | 사용자는 Google Authenticator(무료 앱)에서 QR코드 스캔 → 계정 등록 | |

| 2차 인증 | 로그인 시 OTP 입력 화면 제공. 서버에서 코드 검증 | |

| 복구 및 관리 | 백업코드/secret 관리 및 복구지원 | |

비용

-

Google Authenticator 앱은 무료이며, 상업적 사용에도 별도의 API 비용 발생하지 않습니다.

-

별도의 인증 서비스 없이 서버단의 라이브러리로 TOTP 구현 및 검증 시 비용 없음.

-

만약 구글 클라우드 Identity Platform 등 외부 인증 플랫폼을 사용할 경우 월별 사용량(Active Users)에 따라 과금될 수 있으나, 순수 구글 OTP 앱/알고리즘 적용에는 직접적인 비용이 없습니다.

-

Okta, Authy, MS Entra 등 외부 상용 MFA 플랫폼은 별도 과금 구조를 가짐.

참고사항 및 주의점

-

서비스 내 회원 정보에 OTP secret을 반드시 안전하게 암호화하여 저장해야 합니다.

-

OTP 복구용 백업코드 발급 기능을 마련하세요. 백업코드 분실 시, 재인증 및 고객 지원 절차가 필요합니다.

-

휴대폰 변경·분실 시 계정 OTP 재등록(백업코드 필요), 앱 등록/해제 관리 등도 배려해야 합니다.

결론

구글 OTP(Authenticator)를 통한 2차 인증은 무료로 구현 가능하며, 보안 강화 목적의 표준 TOTP 방식을 서버단 라이브러리로 쉽게 연동할 수 있습니다. 별도 상업적 비용은 들지 않으며, 사용자와 서버에 QR/secret 관리, 복구 정책만 신경 쓰면 됩니다.